マルウェア「Emotete(エモテット)」の脅威とは?

特徴や対策・対応方法を解説

Emotetは、不正なメール(攻撃メール)から感染するマルウェア。数年前に一度沈静化しましたが、また活発化し、手口はますます巧妙になっています。今回はEmotetやマルウェアの基礎的な情報、Emotetが深刻化している理由、攻撃メールの種類、感染した場合の被害や感染した場合の対策方法、Emotetの予防策などを取り上げます。

近年、サイバー攻撃のターゲットは大企業だけではありません。

攻撃の対象範囲は中小企業に拡大しています。

サイバー攻撃から企業の情報資産を守るためには感染原因を確認し、多層防御を意識した対策が必要です。

ランサムウェア対策ならNECフィールディング

マルウェア「Emotet(エモテット)」とは?

Emotet(エモテット)は、悪意を持った攻撃者から送られてきた不正なメール(攻撃メール)から感染するマルウェアです。感染すると情報流出の恐れや、別のウイルスを手引きするような働きをします。

2019年11月ごろ感染がニュースで取り上げられるなど話題になり、IPA(独立行政法人情報処理推進機構)が警告を出しました。2021年1月にユーロポール(欧州刑事警察機構)が大規模な取り締まりを行い、Emotetの攻撃基盤を停止させたと発表、感染は一度沈静化したのですが、2021年11月に再び感染が確認され、以降、日本国内でも感染が広がっています。

IPAは2022年4月にEmotetの新たな感染手法について注意を促しています。

2021年にEmotetを拡散する新たな攻撃手法が発見されました。攻撃者はEmotetの感染者のコンピュータに不正なアップデートを装ったファイルを送りつけ、それを開くことで感染を広げる手法を用いています。この手法は従来のEmotetの攻撃手法に比べて、より巧妙に感染を広げることができるため注意が必要です。

現在ではエモテットの運営者が逮捕され、サーバやインフラが取り締まられたことにより、一時的に攻撃が収束している状況が続いています。しかし、Emotetは常に変化する悪意のあるマルウェアであり、今後も継続的に対策が必要です。

マルウェアとは?

一般的には「ウイルス」や「コンピュータウイルス」などといわれますが、ウイルスもマルウェアの一種です。ウイルスのほか、「ワーム」「トロイの木馬」「スパイウェア」などと呼ばれる、悪意のあるプログラムやソフトウェアを総称した言葉が「マルウェア」です。

例えば、最近話題になることの多い「ランサムウェア」もマルウェアの一種です。ランサムウェアは、感染するとコンピュータがロックされてしまい、解除のために暗号資産(仮想通貨)などで身代金の支払い要求をされてしまいます。

ビジネスにおいてコンピュータやインターネットの使用が当たり前となった今、マルウェアは経営上の大きなリスクになってきています。

Emotet(エモテット)が深刻化している理由

不正なプログラムを持たない

Emotetは、アプリケーションのマクロ機能などを使い、正規の機能を悪用しターゲットのコンピュータに侵入を試みます。Emotetは正規の機能を悪用するため、不正なプログラムを持たず、一般的なウイルス対策ソフトはすり抜けてしまいます。もちろんEmotetが検知可能なソフトもありますが、すぐに対策ソフトを上回る新しいバージョンが登場する状態になっています。

さらに、Emotetは感染したコンピュータから情報を盗み出すだけでなく、「トロイの木馬」としてコンピュータに潜み、他のマルウェアの侵入を手引きするような働きをします。いわば、感染のための土台づくりをするため、Emotetに感染すると他のマルウェアに感染するリスクが高くなるのです。

巧妙な攻撃メール

Emotetは、過去にメールのやりとりをしたことがある人物の名前、メールアドレス、メールの内容などを攻撃メールに使い偽装します。例えば、実際のメールの件名に「RE:」をつけ、攻撃メールをあたかも返信メールのように見せかけ、不正ファイルなどを添付します。受信者が業務に関するメールだと思い添付ファイルを開くと、Emotetに感染してしまうのです。

賞与の時期には、賞与に関するメールに偽装したり、2020年1月には新型コロナウイルス感染拡大に伴う保健所からのメールを偽装するなど、攻撃メールはますます巧妙になってきています。

新たな手法

Emotetは、不正なWordファイルを添付しマクロ機能を使って、ユーザにEmotetをダウンロードさせ侵入するという手法でしたが、次々と新しい手口が登場しています。ファイルを添付するだけではなく、メールの本文中にURLリンクを書き、それをクリックさせることでWordファイルをダウンロードさせたり、添付ファイルをウイルス対策ソフトがすり抜けやすい「パスワード付きZIPファイル」にしたり、WordファイルだけでなくExcelファイルを添付したり、PDF閲覧ソフト(=もちろん偽装したEmotet)のダウンロードを促す手法なども登場しています。

正規のメールを装った、新しい偽装の手段が次々と登場しているため、気をつけていても騙されてしまう人が後を絶たないのです。

Emotet(エモテット)の攻撃手法と特徴

Emotetは、正規のメールを装った攻撃メールに不正なファイルが添付されていたり、攻撃メールにURLリンクが書かれていて、クリックすると不正なファイルがダウンロードされるなど、なんらかの手法でEmotetに感染させるためのファイルを送り込み、感染させる攻撃です。

当初、メールの文面は1行〜3行の短いもので、日本語もやや不自然でしたが、徐々に巧妙なメールになり、添付ファイルの名称も「請求書の件」など、思わずクリックしそうなものになっています。

こうした攻撃メールを大量に送付し、そのうちの誰か1人でも添付ファイルを開き、攻撃者に騙されてしまうと、そこからEmotetの感染が広がっていきます。攻撃メールは、過去にメールをやりとりした人物からの返信メールを装ったり、件名や添付ファイルの名前が業務に関連したクリックしてしまいやすいものになっていたり、自分が送信したメールが引用されているなど、ユーザの警戒心を巧妙に失わせるものになっています。

Emotetのメール例

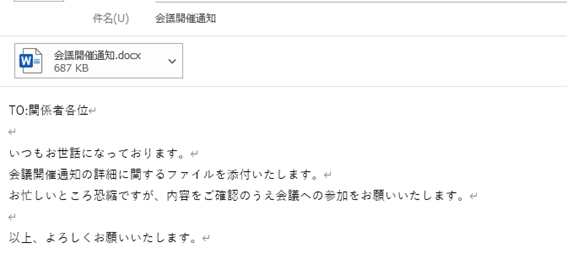

1.文書ファイルの直接添付

メール内で「内容を確認のうえ会議への参加をお願いいたします」と読んだ後のアクションを促すことで不正なOffice文書ファイルを開くよう巧妙に誘導しています。ここでファイルをクリックするとEmotetに感染してしまいます。

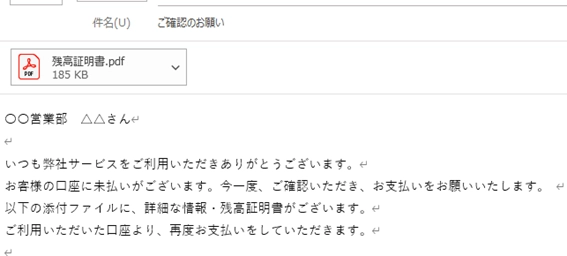

2. 実在する担当者名を利用

Emotetのメールには実在する担当者名や部門名が悪用されるケースもあります。過去に窃取したメールアドレスなどを悪用することで実在の担当者を装い不正ファイルを送信し、攻撃する手口です。

このようなメールには実際に請求書ではなく、ウイルスに感染したPDFファイルが添付されている可能性があります。ウイルス感染する恐れがあるため、このようなフィッシング詐欺メールには不用意にクリックしてはいけません。

また、メールの文章を読むと少し違和感がある文面になっていることがあります。バリエーションも複数あることが確認されているので、不自然な文章で添付ファイルが含まれているメールを受信したら、たとえ送信者が正規のものであっても不用意に添付ファイルを開封しない方が良いでしょう。

Emotet(エモテット)に感染したらどうなるのか

身代金を要求される

今、企業に対するサイバー攻撃で最も注目されているのが、ランサムウェアによる身代金の要求でしょう。

ランサムウェアに感染するとコンピュータがロックされ、業務が停止し、ロック解除のためにビットコインなどの暗号資産での身代金の支払いが要求されます。日本でも大手企業がランサムウェアに感染したが身代金の支払いに応じず、システムをすべて入れ替えたといったニュースが伝えられました。

Emotet自体は、コンピュータをロックさせてしまうランサムウェアではありませんが、Emotetはコンピュータに侵入すると、ランサムウェアの侵入を手引する、いわゆる「トロイの木馬」として機能します。ランサムウェア感染がきっかけとなるケースもあります。

個人情報や機密情報が流出

Emotetに感染すると、個人情報や社内の機密情報、システムの認証情報などが流出し、悪用される可能性があります。顧客情報が大量に流出してしまった場合、多額の損害賠償を求められることにもなりかねません。

感染が拡大

Emotetは、社内コンピュータのどれか1台への侵入に成功すると、ネットワークやシステムの穴を探し、ネットワーク上の他のコンピュータへ侵入を図ります。さらに侵入したコンピュータに潜みつつ、アップデートしていくケースもあります。社内感染が拡大していくなかで、アップデートが行われ、検知ソフトや対策ソフトなどを逃れていくケースもあります。

感染の踏み台に

Emotetの感染を許してしまうと、取引先や顧客のメールアドレスが盗まれるだけでなく、社内システムの認証情報が悪用され、会社から取引先や顧客に宛てて、攻撃メールを送信することもあります。この場合、Emotetの被害者でありながら、同時に加害者にもなってしまいます。

顧客や取引先に被害を与えてしまうと、損害賠償を求められたり、会社の信用やブランドイメージが大きく損なわれることになります。

Emotet(エモテット)の被害事例

メールでの感染

実在する会社を騙るメールに記載されていたリンクを開いたところ、Emotetに感染したという事例があります。

ウイルス感染のきっかけは社員をターゲットにした標的型のフィッシングメールという場合が多く、フィッシングメールからのウイルス感染によって、社員などの個人情報やプレゼンテーション、プロジェクトなどの情報が流出する被害なども出ています。

情報漏えい

Emotetに感染した1台のコンピュータを通じて情報漏えいした事例です。この場合、コンピュータに保存されていた社外関係者のメールアドレスや従業員メールアドレス、社員の名前、メール本文などが盗まれ、盗んだ情報を用いてフィッシングメールを送るなど、更なる攻撃に繋げられるきっかけになってしまう恐れがあります。

海外における被害

海外でもEmotetの被害は出ています。管理システムがEmotetに感染し、システム内のログイン情報を盗み、他のコンピュータに感染する、といった形で被害が広がったケースなどが挙げられます。またEmotetの感染をきっかけとして、ウイルスがファイルを暗号化し、身代金を要求するようなランサムウェア被害も繋がった事例もあります。

Emotet(エモテット)に感染した場合の対策・対応方法

感染した端末の隔離と証拠保全

Emotetに感染が発覚した場合、まず第一に感染した端末をネットワークから切り離し、隔離します。そして同時に被害状況を確認するために、感染した端末に保存されていたメールやアドレス帳に保存されているメールアドレスなどを保全します。

慌てて初期化してしまうと、漏洩した可能性のある情報の内容や範囲が分からなくなってしまうので、落ち着いて対処しましょう。

メールのパスワードや認証情報を変更

感染した端末で使っていたメールのパスワードや、システムの認証情報などを変更し、悪用の停止あるいは予防します。Webブラウザにクレジットカード情報を保存していた場合は、クレジットカードの利用を停止します。

他の端末の調査

Emotetは前述したように、社内ネットワークを通じ他の端末に侵入します。添付ファイルを開くと、直接感染した端末だけでなく、同じネットワーク上にある他の端末も感染している可能性があるため、調査を行います。

別のマルウェアに感染していないかを確認

Emotetは「トロイの木馬」として機能し、別のマルウェアの侵入を手引きする働きがあります。Emotetへの感染が発覚した際は、Emotetだけでなく別のマルウェアにも感染していないか必ず調査しましょう。

取引先や関係者への連絡

感染した端末のメールやアドレス帳の情報は流出している可能性が高いため、被害が予想される取引先や関係者に注意喚起を呼びかけます。被害が広範囲にわたる場合は、プレスリリースなどで発表します。

感染端末の初期化

感染した端末は、調査や証拠保全を行った後、初期化します。

Emotet(エモテット)に感染しないための予防策

Emotetに感染しないための予防策として、日本における情報セキュリティ対策活動の向上に取り組んでいる「JPCERTコーディネーションセンター」(JPCERT/CC)は、

- 組織内への注意喚起の実施

- Word マクロの自動実行の無効化

- メールセキュリティ製品の導入によるマルウェア付きメールの検知

などを挙げています。

これまで見てきたように、Emotetの手口は、正規のメールを装った攻撃メールを送り付けてくることです。少しでも怪しいと感じたメールは、添付ファイルをむやみに開いたり、URLリンクをクリックしないようにしましょう。

とはいえ、Emotetの攻撃メールはますます巧妙になっています。極端に言えば、ファイルが添付されているメールや、URLリンクが書かれているメールはすべて怪しいと見なして扱うくらいの注意が必要ともいえます。

マルウェア対策ならNECフィールディング

Emotetをはじめとするマルウェアは高度化・巧妙化しています。一方で、業務のデジタル化・IT化の進展によって、マルウェア攻撃を受けた場合の被害の規模もますます大きくなっています。被害者になると同時に、マルウェア感染を取引先や顧客に広げる加害者になってしまうケースもあります。

NECフィールディングは、マルウェアの脅威に対してさまざまな側面から多層防御を行うトータルサービスを提供しています。従業員に対する教育・訓練から、万一の感染に備えたバックアップ、セキュリティ対策システムの導入など、お客様のニーズに応じて最適な組み合わせを提供します。

▼ランサムウェア対策

https://www.fielding.co.jp/service/security/ransomware/

Emotet(エモテット)への備えは重要な経営課題

Emotetなどのマルウェアへの対策は、業務のデジタル化・IT化など、いわゆるDX(デジタルトランスフォーメーション)を推進していくうえで、重要な経営課題といえます。DX推進が攻めの戦略だとすれば、Emotet対策を含めたセキュリティ対策は守りの戦略です。これからの企業経営において、どちらも欠かすことはできません。

関連記事

悪意のあるソフトウェアを総称する呼び名であるマルウェア。インターネットが普及し始めた1990年代初期に被害が発生し、それから30年経った今でも被害は広がっています。本記事では、マルウェアの種類や被害の内容、感染経路、予防・対策の方法などを解説します。

情報セキュリティ上、大きな問題となっているのが「スパイウェア」です。このスパイウェアは、どんなものなのでしょうか。侵入する仕組みや種類、被害について解説していきます。また、スパイウェアに感染してしまったときの対処法、侵入を防ぐ対策についても紹介します。

ランサムウェアは、企業や組織のコンピュータに感染して制限をかけ、復元や情報を暴露しないことの代償として身代金を要求するマルウェアの一種です。年々ランサムウェアの攻撃は高度化し、完全に防ぐことは難しくなっています。企業や組織はランサムウェアの被害を防止するために、攻撃を防ぐことはもちろん、攻撃を受けることを前提とした被害を拡大しないセキュリティ対策が必要です。

今回は、ランサムウェアの攻撃のプロセスや、万が一感染した場合の対策などについて解説します。

発行元:NECフィールディング

お客さま事業・業務にお役立ていただける情報をお届けします。

ご相談はお問い合わせフォームよりご連絡ください。

※当社は法人向けサービスを提供しているため、個人のお客さまに対してはサービス提供できません。あらかじめご了承ください。